Via het controlepaneel kun je een aantal webfilters in- of uitschakelen voor jouw webhostingpakket. In dit artikel leggen we uit hoe je dit doet en leggen we kort uit waar elke filter voor dient.

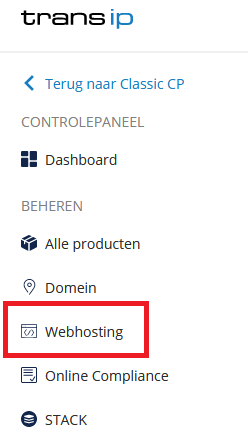

Ga binnen je controlepaneel via het linkermenu naar 'Webhosting'. Klik vervolgens onder 'Producten' op je domeinnaam.

Klik in de menubalk bovenaan op 'Beveliging' en selecteer 'Webfilters'.

Je kunt hier naar wens webfilters in of uitschakelen door op het schuifknopje te klikken aan de rechterkant, onder 'Status'. Hieronder lichten we kort toe wat de verschillende opties inhouden.

Groepen

SQL injection detection

Met SQL injection detection wordt er gecontroleerd op een aantal mogelijke database aanvallen. Bij detectie hiervan wordt de bron van de aanval geblokkeerd:

- SQL injectie tests door middel van sleep() of benchmark().

- MSSQL code execution en pogingen tot informatie verzamelen.

- MySQL en PostgreSQL bewaarde precedure/functie injectie.

- MySQL charset switch en MSSQL DoS pogingen.

- MySQL UDF injectie en andere data/sctructuur manipulatie pogingen.

- PostgreSQL pg_sleep injectie, waitfor delay aanvallen en database shutdown pogingen.

- SQL benchmark en sleep injectie pogingen inclusief conditional queries.

- MongoDB SQL injectie pogingen.

- Veel voorkomende aanvallen voor onder andere MySQL en Oracle.

- Integer overflow aanvallen.

Regels

Disable /xmlrpc.php access

xmlrpc.php wordt gebruikt door oudere versies van WordPress om met andere platformen te verbinden. Door dit uit te schakelen bescherm je jezelf tegen DDoS aanvallen via xmlrpc.php.

Disable /autodiscover/autodiscover.xml access

autodiscover.xml wordt gebruikt om automatisch e-mail instellingen te configureren. Een fout ingesteld e-mailprogramma kan er voor zorgen dat het autodiscover.xml bestand herhaaldelijk en onnodig wordt aangeroepen. Dit kan er voor zorgen dat de server belast wordt. Door de toegang te blokkeren voorkom je dit probleem.

Disable /wp-includes/wlwmanifest.xml access

Blokkeert toegang tot wlwmanifest.xml (Windows Live Writer Manifest). Hiermee verlaag je de kans dat bots jouw website aanvallen. Het bestand kan namelijk aangeven dat WordPress staat geïnstalleerd. Hoe minder details over jouw website configuratie zichtbaar zijn, hoe beter.

Disable .git/ access

Zorgt er voor dat er geen toegang is tot een .git/ map, waar gevoelige data in kan staan.

General rootkit protection

Algemene bescherming tegen rootkits. Een rootkit is malware met als doel toegang te krijgen tot jouw website/data.

WordPress brute force protection

Bescherming tegen brute force aanvallen op jouw WordPress website. Brute force aanvallen zijn geautomatiseerde pogingen om bijvoorbeeld jouw wachtwoord te achterhalen.

Naast de overduidelijke implicaties van gecompromiseere inloggegevens zijn onsuccesvolle pogingen ook niet wenselijk omdat hierdoor een groot aantal verzoeken wordt gedaan naar jouw webhosting. Hierdoor kan jouw website langzamer werken dan je gewend bent, of zelfs crashen.

Log je heel vaak in met verkeerde inloggegevens? Dan heb je kans dat je je eigen IP-adres tijdelijk blokkeert met WordPress brute force protection. Dit resulteert in een 403 Forbidden foutmelding. Je kunt dit het beste controleren door vanaf een ander IP adres in te loggen, bijvoorbeeld via je telefoon met 4G/5G.

XML-RPC abuse protection

Bescherming tegen brute force aanvallen via xmlrpc.php. xmlrpc.php wordt gebruikt door oudere versies van WordPress om verbinding te maken met third party platformen.

Joomla! brute force protection

Algemene bescherming voor Joomla websites tegen brute force aanvallen.

Joomla! googlemap2_proxy plugin abuse protection

Bescherming tegen DDoS aanvallen die gebruik maken van een Google Maps plugin.