Na de installatie van pfSense zijn er enkele opties waarvan het belangrijk is dat je weet dat je ze tot je beschikking hebt zowel voor je daadwerkelijk pfSense gaat gebruiken, als voor het alledaags gebruik van pfSense . In dit artikel doorlopen we de belangrijkste.

VPN

Door een VPN-server te gebruiken, kun je bijvoorbeeld toegang tot de Web GUI van je pfSense-firewall beperken tot de IP's van je VPN-netwerk. Het opzetten van een VPN-server is een uitgebreider onderwerp en behandelen we in deze handleiding.

WebGUI IP restrictie

Wanneer je pfSense installeert en kiest voor het configureren van zowel een WAN- als LAN-interface is de webinterface enkel via een browser vanuit het lokale netwerk benaderbaar. Mocht je dit aangepast hebben en je de pfSense webinterface publiekelijk bereikbaar maken, beperk dan de toegang tot je eigen IP-adressen door een firewall rule aan te maken waarbij je alleen je eigen IP-adressen toegang geeft tot poort 443.

Monitoring

Je kunt alle aspecten van je pfSense firewall monitoren, maar in de meeste gevallen zijn er twee de belangrijkste:

-

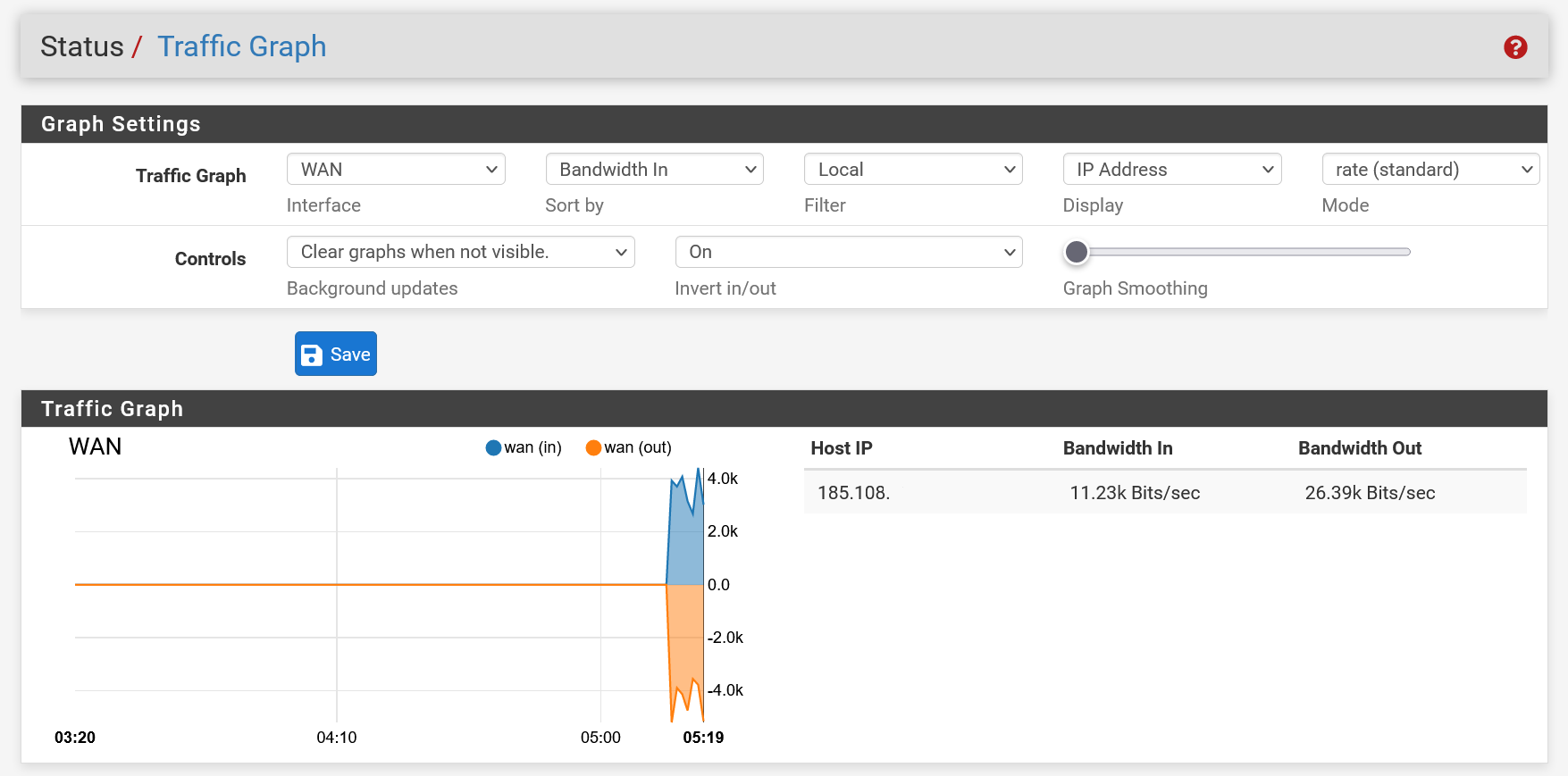

Traphic graph: Te vinden onder status > traphic graph. Deze tool is vooral handig om snel te zien hoeveel inkomend en uitgaand verkeer er via je pfSense firewall verwerkt wordt en vanaf welk IP-adres dat verkeer komt. Zo zie je in één oog opslag of je mogelijk door een DDoS-aanval getroffen wordt.

-

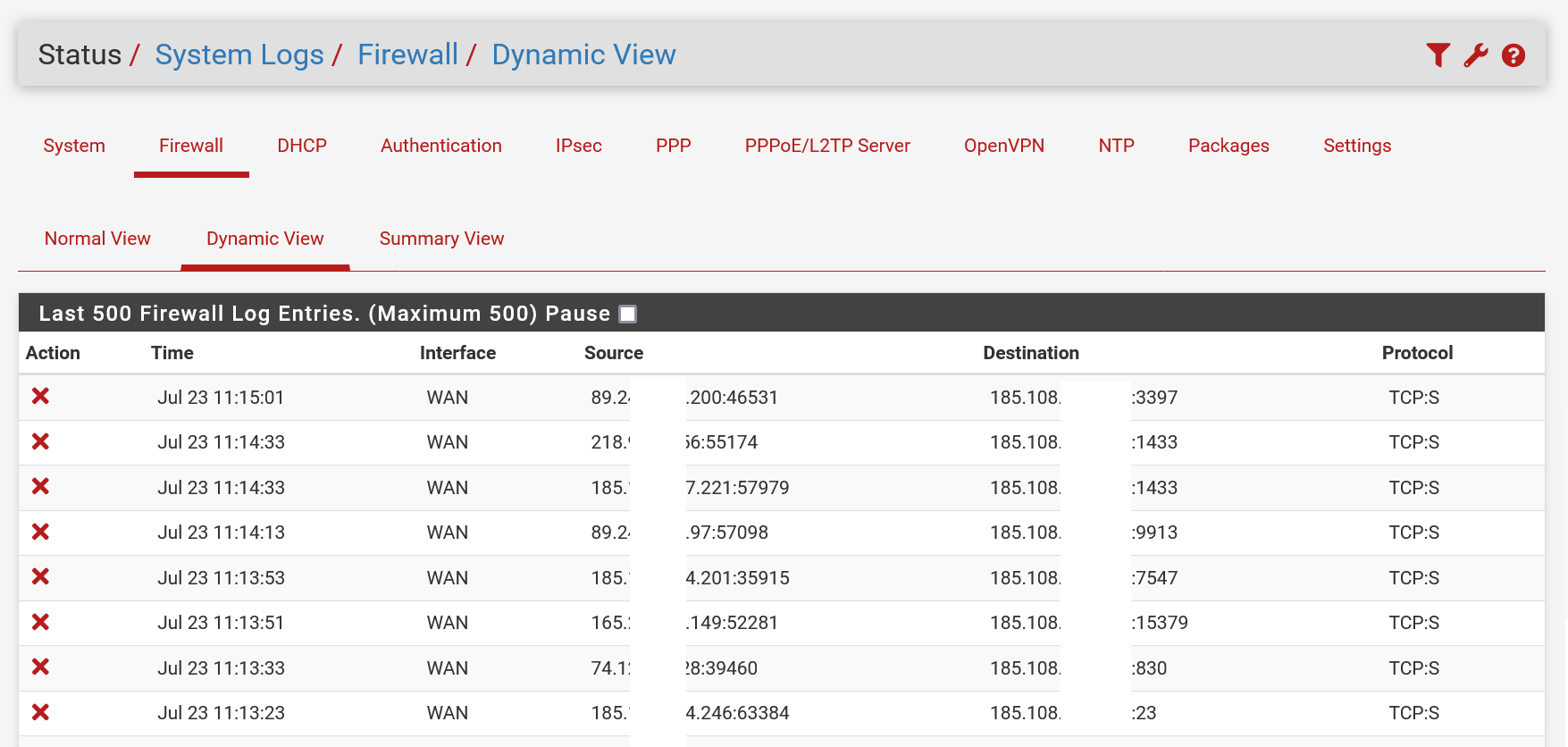

System logs: Allicht de belangrijkste monitoringstool vind je onder 'Status' > 'System logs'. Hier vind je logmeldingen van alle belangrijke aspecten van je server terug, zoals system-, dhcp- en firewall-logs. In het screenshot hieronder zie je een voorbeeld van het overzicht van de firewall logs. Zoals je ziet wordt vanaf een scala aan IP-adressen en poorten doorlopend geprobeerd de firewall aan te vallen. Dit is (helaas) normaal voor alle online systemen. Het gaat hier niet om gerichte aanvallen maar om automatische bots die het internet afstruinen naar kwetsbare protocollen.

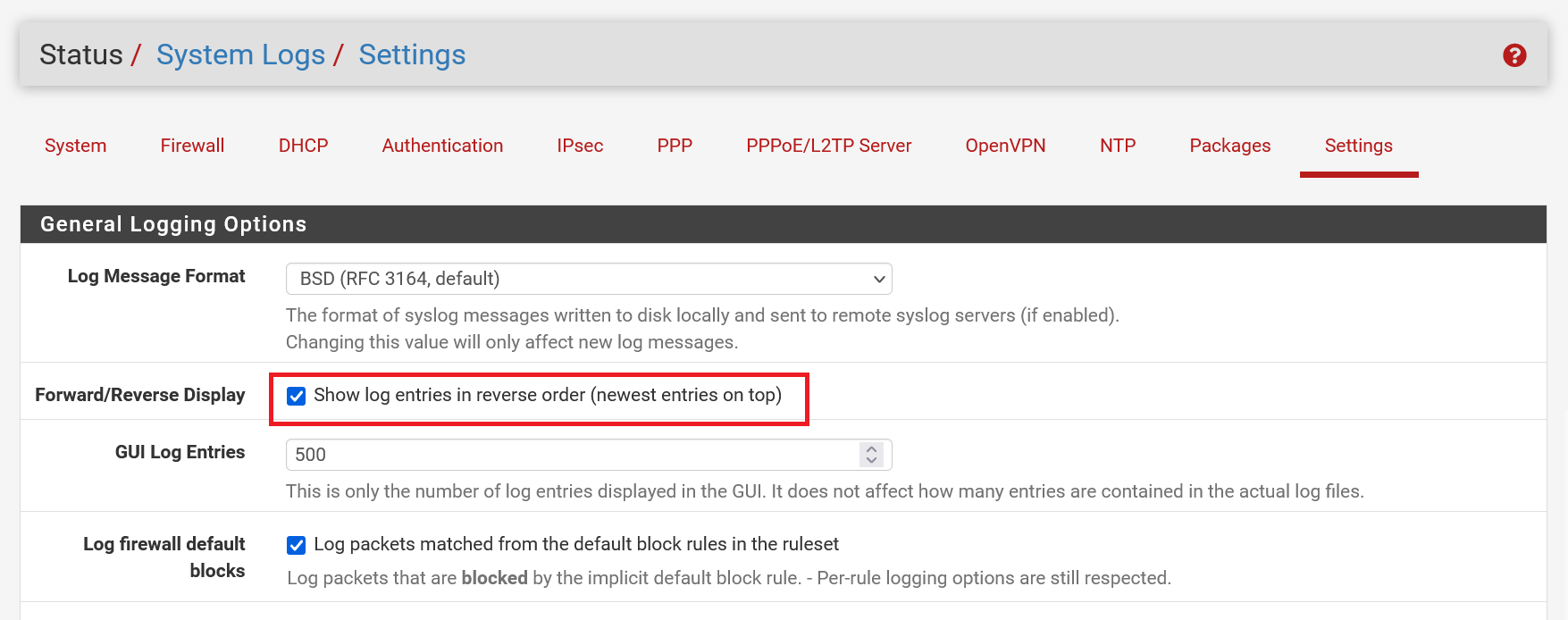

De logbestanden worden standaard van oud naar nieuw gesorteerd. Dit is niet altijd wenselijk en kun je aanpassen door onder 'Status' > 'System logs' > 'Settings' de optie 'Forward/Reverse Display' aan te vinken en onderaan op de pagina op 'Save' te klikken.

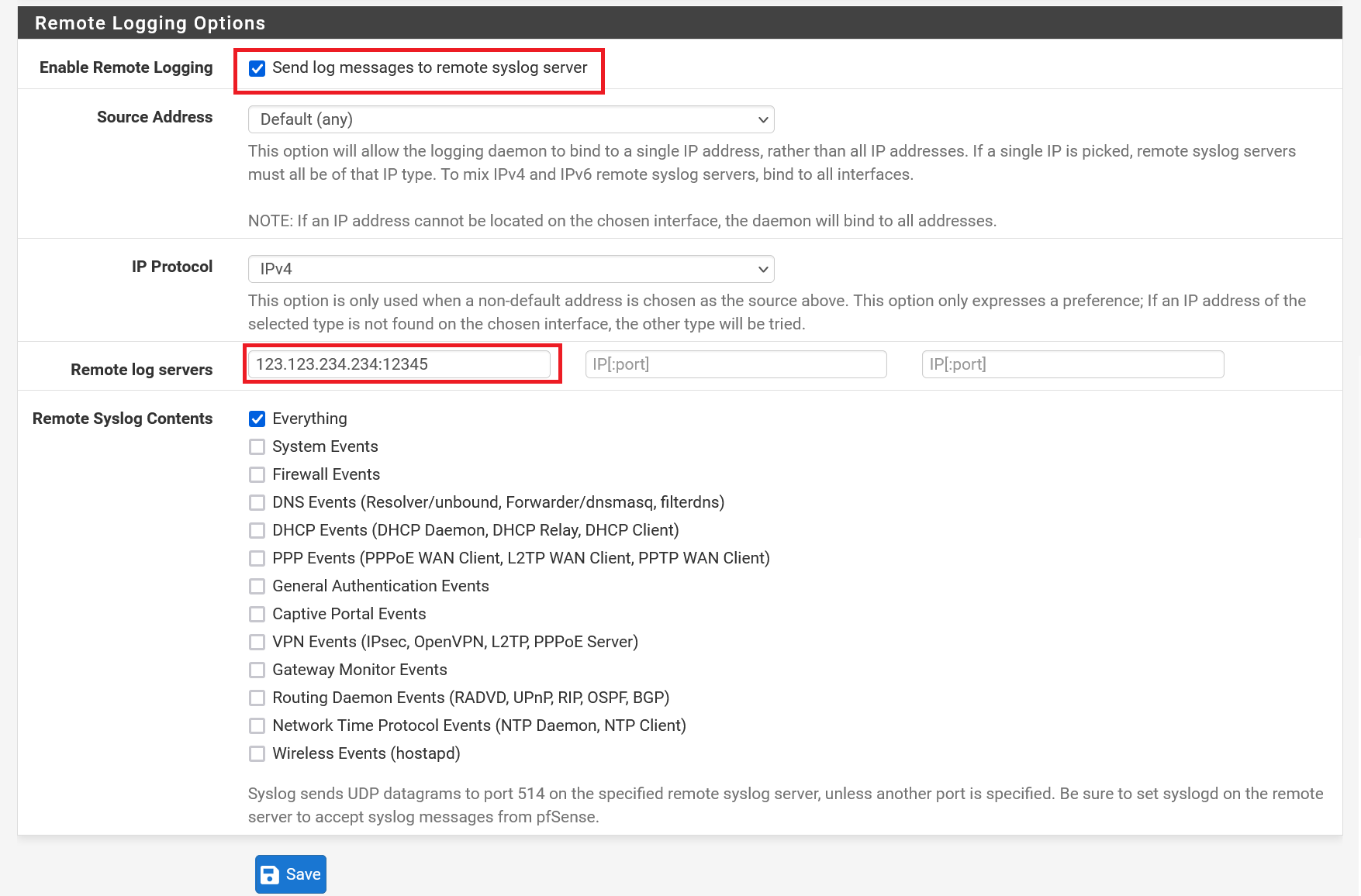

Een even handige optie op dezelfde Settings-pagina, is de optie om remote logging in te schakelen. Standaard houdt pfSense een beperkte serie logbestanden bij. Deze beperking geldt niet voor remote logging en geeft je zo de kans om over een veel grotere periode een logbestand bij te houden. Je bent vrij de opties naar wens aan te passen. Het belangrijkste is dat de server waar je de logs naar wegschrijft daadwerkelijk via het opgegeven IP-adres en poortnummer bereikbaar is.

Je firewall updaten

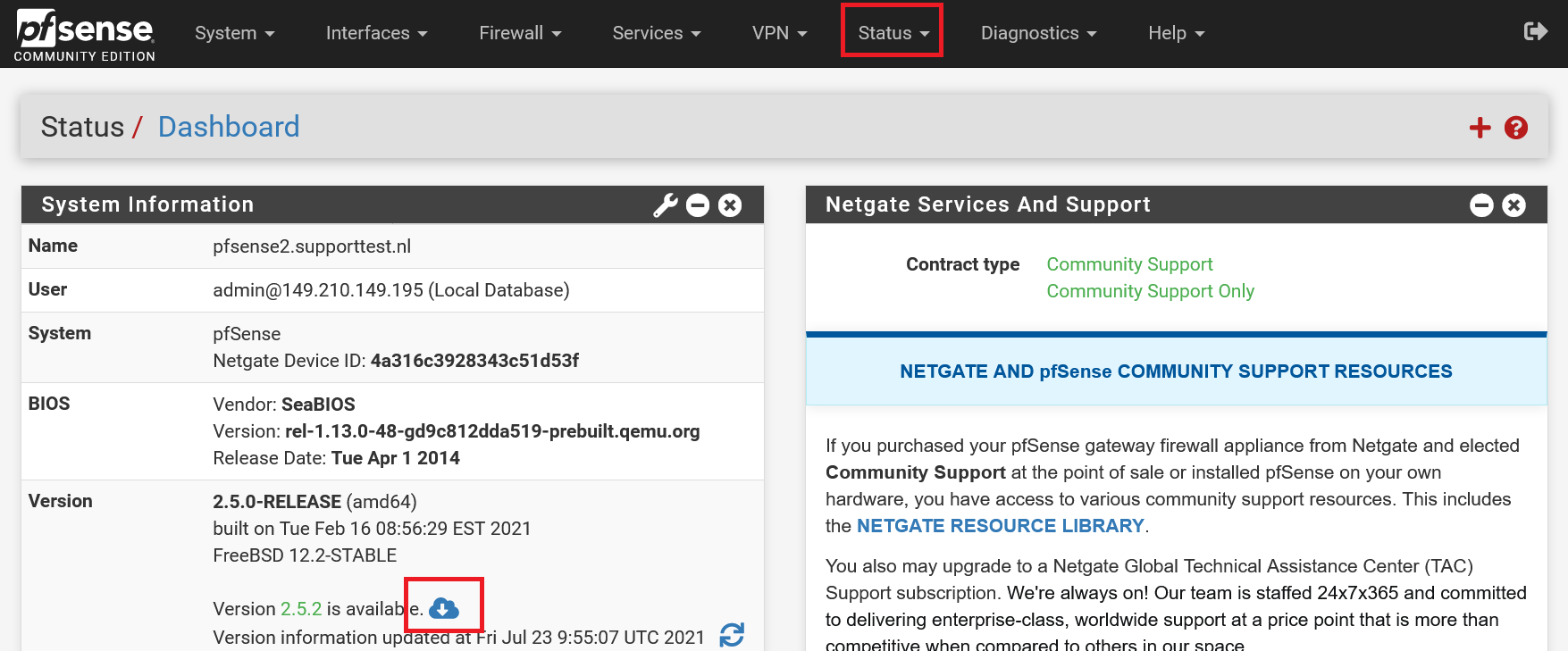

Updates worden niet automatisch binnengehaald, maar vind je (indien aanwezig) terug onder het dashboard (die je ziet als je inlogt op de webGUI of via 'Status' > 'Dashboard'), zie het voorbeeld hieronder. Klik op het download-icoontje:

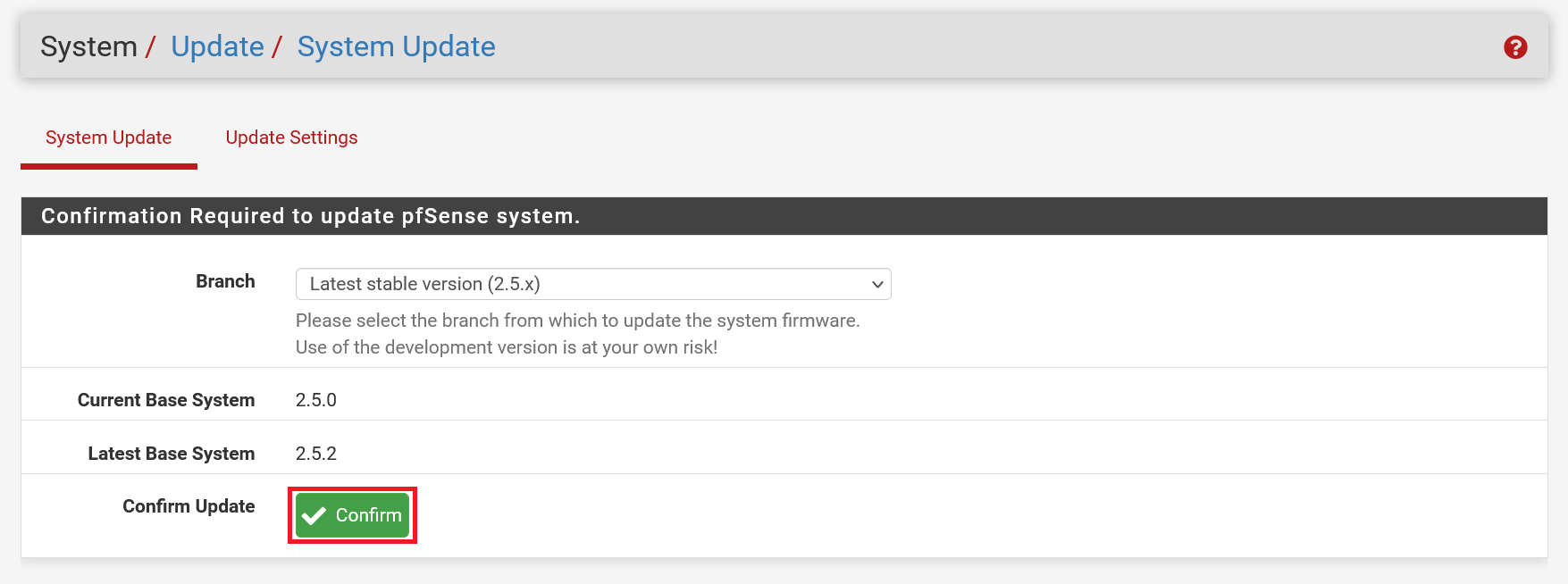

Klik op 'Confirm' om toestemming te geven om je pfSense-firewall te updaten. Het is aan te raden dit buiten kantooruren te doen zodat bij eventuele problemen je terug kunt vallen op een back-up van je server zonder te veel impact op je gebruikers.

Mocht je aan de hand van dit artikel nog vragen hebben, aarzel dan niet om onze supportafdeling te benaderen. Je kunt hen bereiken via de knop 'Neem contact op' onderaan deze pagina.