Wanneer je een VPS met Windows Server gebruikt, is de efficiëntste manier om daarop te werken door gebruik te maken van het Remote Desktop Protocol (RDP).

Omdat de meeste Windows Servers wereldwijd gebruik maken van Remote Desktop, is het een geliefd doelwit voor aanvallen door hackers / geautomatiseerde bots: Het is niet ongebruikelijk dat bots de RDP-poort van een Windows Server al binnen een paar minuten nadat een Windows Server voor het eerst online komt aanvallen.

Je kunt je Windows Server beschermen tegen dergelijke aanvallen door de Remote Desktop Poort te veranderen. In deze handleiding leggen wij uit hoe je dit doet.

De Remote Desktop Poort veranderen

De meeste aanvallen die op RDP gericht zijn, worden door automatische bots uitgevoerd. Deze bots kijken of er een reactie komt op poort 3389 (de default RDP-poort) en gaan vervolgens over tot de daadwerkelijke aanval, bijvoorbeeld een bruteforce-aanval.

Door je RDP-poort te veranderen, kunnen dergelijke bots je server niet (makkelijk) meer vinden. Een dergelijke veiligheidsmaatregel staat bekend als 'security through obscurity'.

Stap 1

Verbind met je Windows Server via Remote Desktop of de VPS-console.

Stap 2

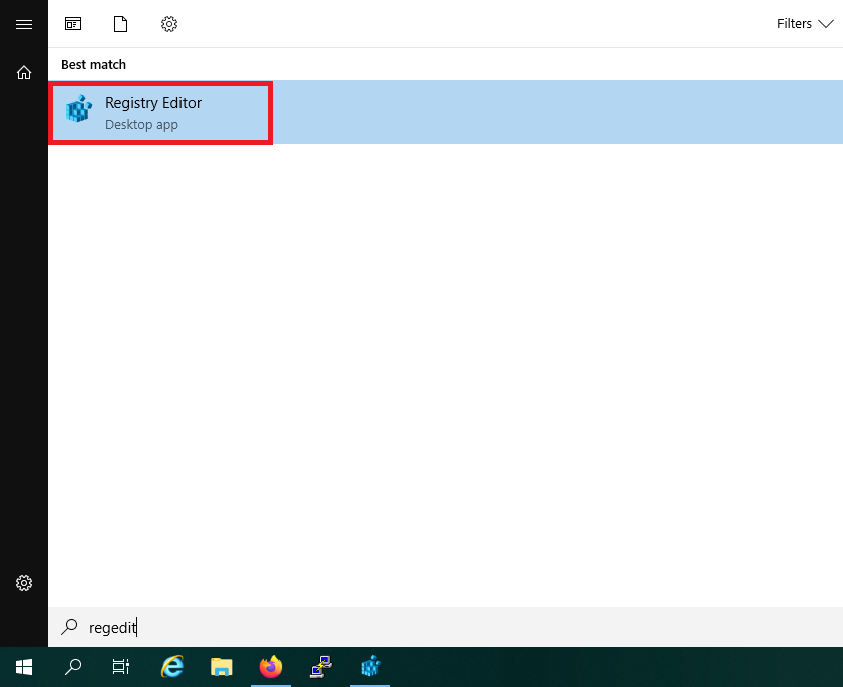

Klik op de Windows Start-knop, type 'regedit' en klik op 'Registry Editor' in de zoekresultaten.

Stap 3

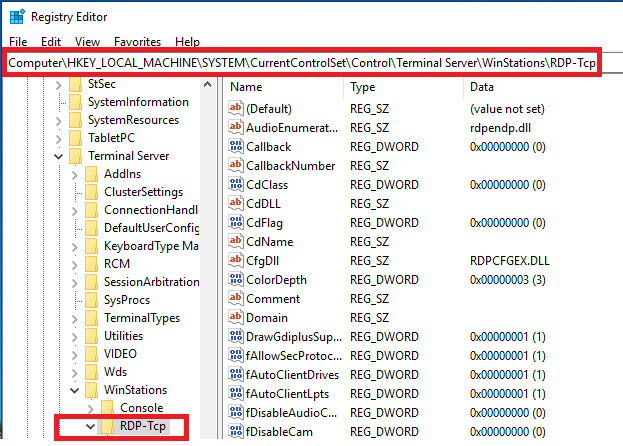

Geef bovenin de Registry Editor het adres 'Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' op, of klik in de mappenstructuur aan de linkerkant tot je in deze map uitkomt.

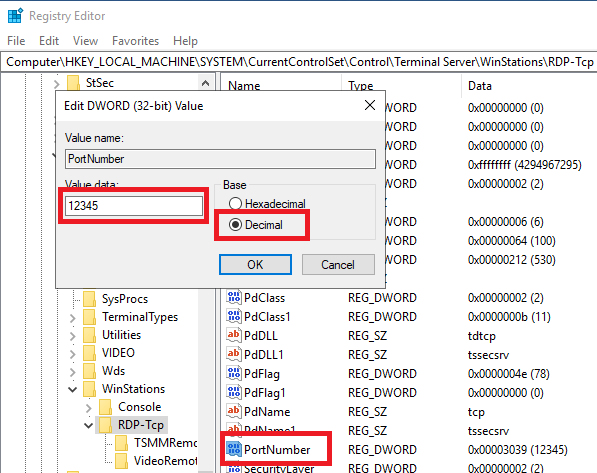

Scroll vervolgens naar onderen en dubbelklik op de REG_DWORD-key 'PortNumber'. Pas vervolgens 'Base' aan naar 'Decimal', verander het getal naar een ander (vrij) poortnummer en sluit daarna Regedit.

Stap 5

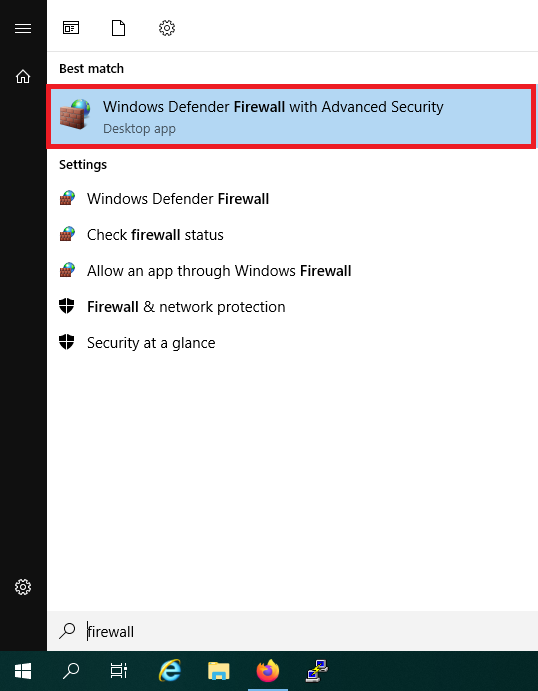

Nu je de RDP-poort hebt aangepast, is het belangrijk ook de poort te openen in je firewall. Klik op de Windows Start-knop, type 'firewall' en klik op 'Windows Defender Firewall with Advanced Security' in de zoekresultaten.

Stap 6

Klink links op 'Inbound Rules' en scroll naar onderen naar 'Remote Desktop'. Klik met de rechter muisknop een voor een op 'Remote Desktop - User Mode (TCP-In)' en 'Remote Desktop - User Mode (UDP-In)' en selecteer 'Disable Rule'.

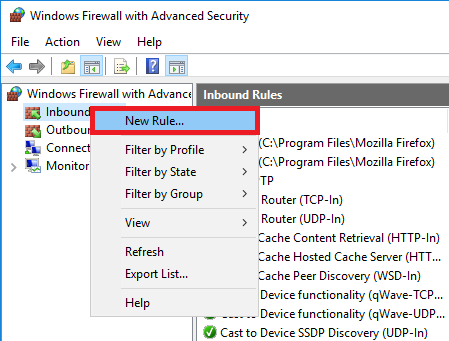

Klik met je rechtermuisknop vervolgens op 'Inbound rules' en kies voor 'New Rule'.

Stap 8

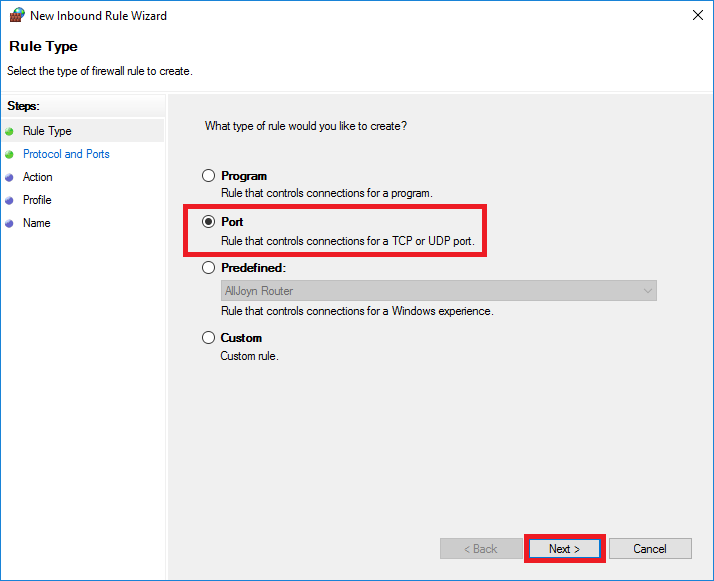

Selecteer als rule type 'Port' en klik op 'Next'.

Stap 9

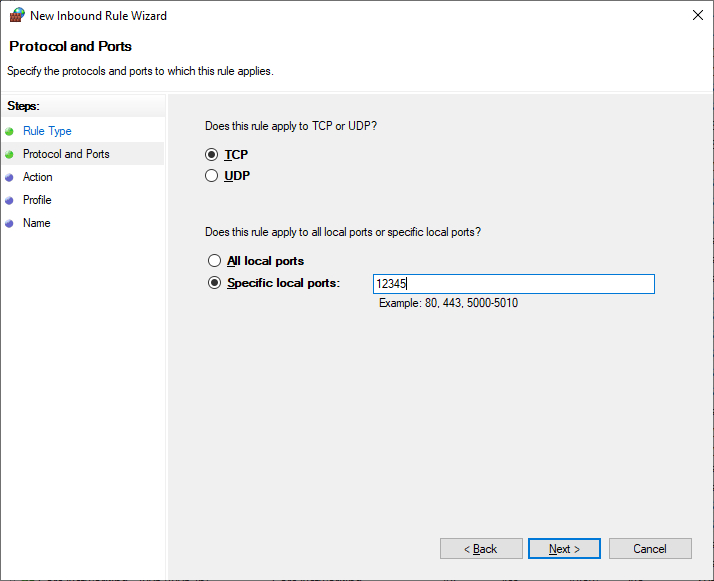

Selecteer 'TCP' en voer onder 'Specific local ports' het poortnummer in die je in stap 4 hebt ingesteld.

Stap 10

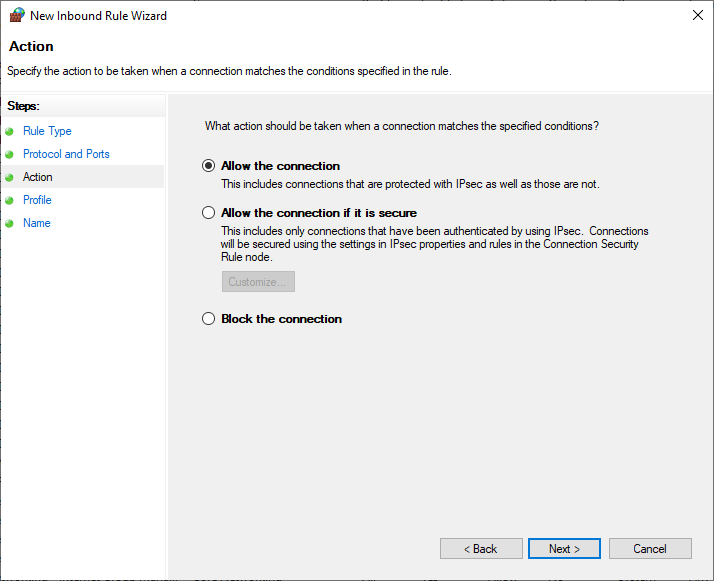

Selecteer 'Allow the connection' om verbindingen over de geselecteerde poort toe te staan en klik op 'Next'.

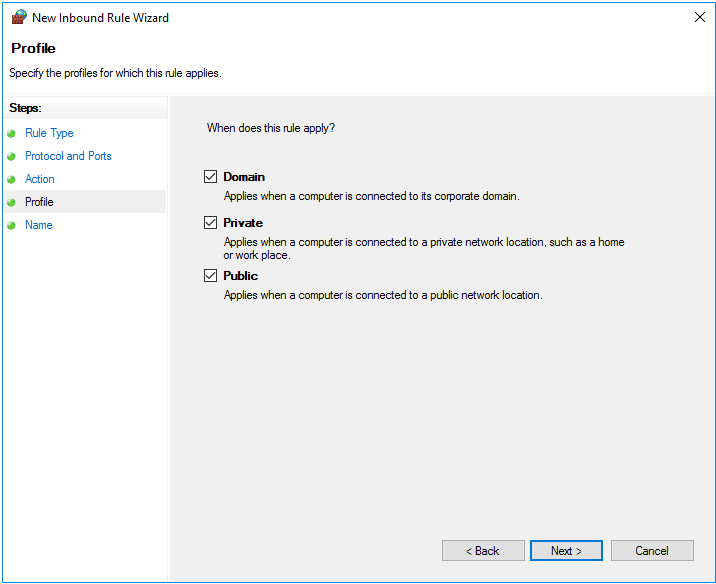

Stap 11

Optioneel kun je aanpassen op welk domein de regel van toepassing is. Doorgaans hoef je hier niets aan te passen, tenzij je een private network gebruikt en daar een private profile voor hebt aangemaakt, zie voor meer informatie Microsoft's documentatie.

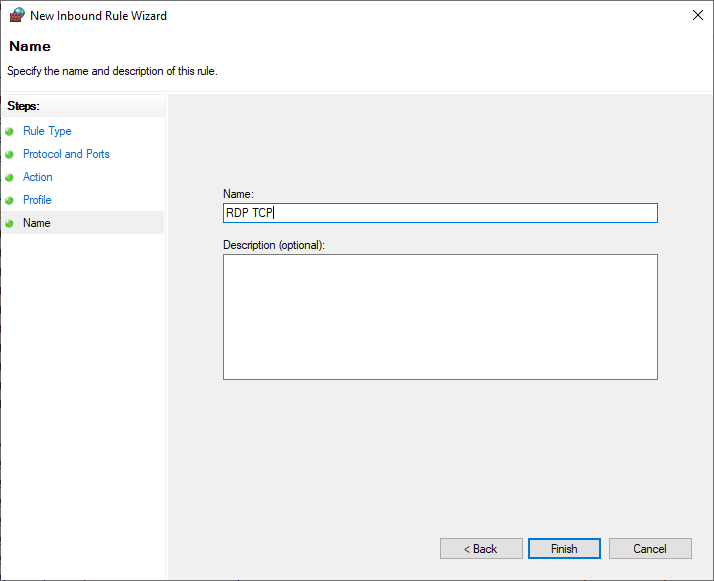

Geef de regel een naam, bijvoorbeeld 'RDP TCP' en klik op 'Finish'.

Herhaal nu stap 7 t/m 12, maar selecteer dan bij stap 9 'UDP' en geef in stap 12 een andere naam, bijvoorbeeld 'RDP UDP'.

Maak je gebruik van de VPS-firewall in het TransIP-controlepaneel? Vergeet dan niet daar ook de gekozen poort in open te zetten.

Je RDP-poort is nu veranderd en je firewall-configuratie is er op aangepast. Als je nu een Remote Desktop verbinding opzet met mstsc, gebruik je de nieuwe poort door :<poortnummer> achter je IP-adres te plaatsen, bijvoorbeeld: 123.123.123.123:12345

Let op: mocht je nog niet kunnen verbinden met de nieuwe poort, herstart dan eerst je VPS.

Daarmee zijn we aan het eind gekomen van deze handleiding voor het beveiligen van de RDP-service op een Windows Server.

Mocht je aan de hand van deze handleiding nog vragen hebben, aarzel dan niet om onze supportafdeling te benaderen. Je kunt hen bereiken via de knop 'Neem contact op' onderaan deze pagina.